Quels sont nos procédures de recherche de vulnérabilités ?

Analyse non destructive et contractuelle :

L'ensemble des tests, scans et actions de recherche de vulnérabilité,

est non destructif. Cette phase, appelée phase de reconnaissance dans un

test d'Intrusion complet,

n'affecte

en aucun cas les application actives, les fonctionnalités du réseau ou des systèmes. Ils sont

réalisés « à chaud »

mais aucune attaque réelle n'est effectuée, et aucune gêne dans votre environnement de travail n'est

ressentie.

Si votre SI est déjà protégé par des contre-mesures (leurres, déroutage, temps de latence, ...),

celles-ci seront

déclenchées, avec votre accord.

Toutes nos procédures sont détaillées contractuellement lors de notre entente. Nous fixons

ensemble les

règles de recherche, les zones et limites d'exploration, afin de ne pas pénétrer des systèmes non

autorisés par des tiers ou que vous désireriez

tenir au secret.

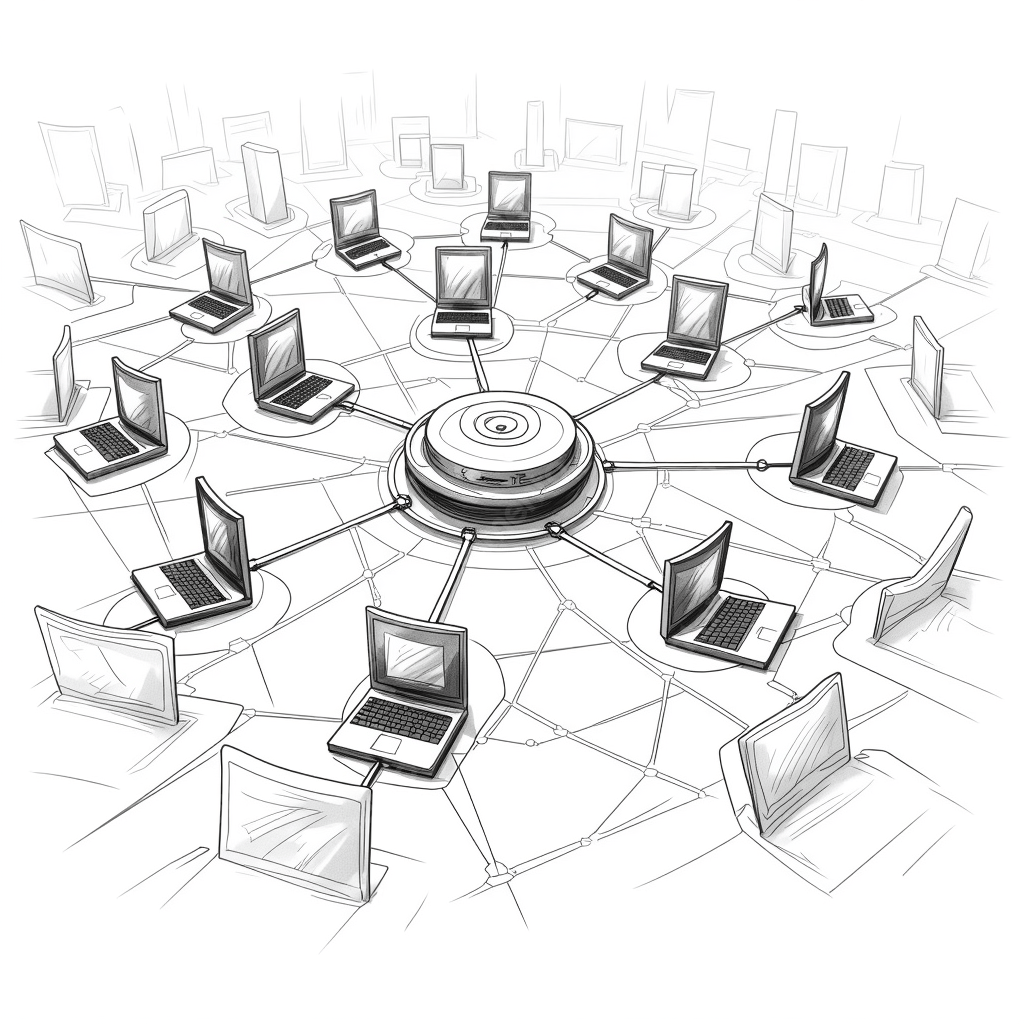

Analyse des vulnérabilités internes :

Si un attaquant arrive à pénétrer à l'intérieur de votre réseau, suite à un

phishing par exemple,

il se retrouvera sur le poste de l'un de vos collaborateur. Les scans de vulnérabilités permettent

de vérifier les points

d'entrée sur votre réseaux ( services actifs, ports ouvert, versions des applications, correctifs,

...),

mais aussi les possibilités de propagation d'une attaque à travers le réseau en vue d'une

compromission totale.

Bloquez les chemins d'attaque

L'analyse des vulnérabilités met à jour les expositions pour pouvoir

bloquer les chemins

d'attaque que les pirates pourraient autrement exploiter, en les empêchant

de s'infiltrer et de progresser plus loin à l'intérieur du réseau.

Analyse des vulnérabilités externes :

Votre réseau communique sur le monde extérieur, car telle est sa raison

d'être !

La notion de sécurisation des sites a bien évolué, mais la complexité grandissante des applications

et des systèmes

(notament avec l'arrivée de l'IA, du cloud et cloud hybrid) et le besoin toujours plus fort de

résilience, pousse les plus aguéris des

administrateurs à perdre la visibilité de l'ensemble d'un réseau vis à vis de son exposition externe

:

- site Web

Vous avez créé et hebergez sur votre serveur votre site web, nous pouvez

tester sa

fragilité aux différents attaques connues. Nous mettons en oeuvre une série de tests dont :

- applications web

Une application Web est un logiciel qui s'exécute dans votre

navigateur Web.

En tant qu'entreprises, vous échangez des informations et/ou fournissez des services à distance.

Les applications Web permettent de se connecter aux clients de manière pratique et

sécurisée.

Les moteurs de recherche, les logiciels de commerce électronique, les jeux en ligne, les logiciels

de forum, les agrégateurs peuvent

être sous forme d'application web. Certaines de ces applications vont se connecter à internet sans

que vous le sachiez. Ces assets exposés à internet

sont des moyens simples et discrets pour trouver des vulnérabilités et d'infiltrer un réseau,

surtout si vous ne

savez pas qu'ils existent.

Une application web présente en moyenne entre 3 et 5 vulnérabilités,

dont un grand nombre sont de sévérité élevée ( d'aprés la norme CVSS v4.0 ). Avec près de

2 milliards d'applications web dans le monde, il n'est pas

surprenant qu'elles restent l'un des vecteurs d'attaque les plus

courants à l'origine de violations de données.

Avec un scan des vulnérabilités externe, découvrez et évaluer ces assets inconnus à la recherche de

vulnérabilités, de mauvaises configurations et de non-conformités.

- autres points d'entrée possible

Nous vous proposons une analyse de vulnérabilité sur tous les points d'entrée possibles liées sur

vos services externes

de votre organisation :

-point d'accés WIFI

-portail captif

-logiciels SaaS

-appplications métier

-camera et video surveillance

-objects connectés

Il n'est pas rare de trouver sur Internet un accès non sécurisé à une

caméra de

vidéo surveillance, une base de donnée ou à des composants de contrôle industriel. Tout object

connecté

est une porte ouverte sur votre réseau car il peut posséder des options de configuration dont vous

ne

connaissez pas l'existence. Par exemple, les modules industriels Modbus ou Siemens peuvent intégrer

des liaisons OpenSSH qui, mal

configurées ou non mises à jour ou patchées présenteront des vulnérabilités critiques.

Analyse des Vulnérabilités Humaines :

La plupart des cyber-attaques réussies sont dues à un

manque de compétences ou d'inattention humaine. Plus de 80% de ces attaques émanent de campagnes

de phishing. Testez vos équipes avant ou aprés formation pour s'assurer qu'elles respectent les

bonnes

pratiques en matière de cyber sécurité.

Nous pouvons mener des campagnes de phishing non dommageables pour tester la culture informatique de

vos collaborateurs

en matière de sécurité.

Découvrez aussi nos sessions de formation

courte au sein de

votre entreprise pour

accompagner vos collaborateur dans leur montée en compétence en culture de sécurité informatique.

Analyse des traces sur Internet :

Il existe au moins trois profils type de pirate informatique. Le plus

répendu, heureusement pour tout le monde,

est le passionné. Il va s'instroduire dans les réseau simplement pour s'y promener, pour «

tester s'il y arrive ».

Bien que son action soit illégale, il ne cause en principe pas de dégat sur les réseaux d'entreprise

et sa présence passe

bien souvent innaperçue.

Le second profil est le pirate

opportuniste. Celui-ci, bien que moins nombreux, fait tout de même des ravages. Le fonctionnement

est simple et bien organisé. Une campagne de phising

en masse est dirigée vers des listes d'adresses achetées légalement ou dérobées sur des sites peu

méfiants. Ce genre de piège fonctionne sur le nombre.

L'attaque WannaCry à contaminé plus de 230 000 PC Windows dans 150 pays en une seule journée

en 2017.

Le panorama de la cybermenace 2023 publié par l'ANSSI montre une augmentation de 30% de ce type

d'attaque par rapport

à l'année précédente.

Le troisième profil est de type stratégique. L'ANSSI, toujours dans le même rapport, spécifie que

« l'espionnage

informatique est la menace qui a, à nouveau, le plus impliqué ces équipes » en 2023.

L'avènement des réseaux sociaux et la politique généralisée de captation de données sont une aubaine

pour les cyberattaquants. La première action efféctuée

dans le cadre d'une attaque, est toujours la reconnaissance de la cible. Le monde d'Internet

représente aujourd'hui une manne

d'informations que vous laissez dernière vous sans vous en apercevoir.

Nous pouvons scanner Internet à la recherche de ces traces trop encombrantes pour votre sécurité,

autant

de vecteur possible à une attaque.

Tests de réseau:

Votre réseau est-il prêt à contrer les attaques de type DDoS, les

détournement RST ou kerberos.

Dans ce type d'audit, nous testons la stabilité et la robustesse du réseau et surtout de votre

Active Directory.

Sécurisez Active Directory

Découvrez les problèmes sous-jacents qui menacent la sécurité de votre Active

Directory.

Identifiez les relations d'approbation dangereuses.

Renforcez la sécurité des mots de passe de votre organisation et réduisez le

risque

d'attaques associé.

Détectez chaque changement se produisant dans votre Active Directory et/ou

Entra

ID.

Détecter les identités et les mauvaises configurations les plus à risque.

Classification et priorisation des vulnérabilités informatiques:

Les vulnérabilités les plus critiques sont dites Zero-Day. Elles n'ont fait

l'objet d'aucune publication et

n'ont aucun correctif connu car les fournisseurs logiciels n'en n'ont pas encore eu

connaissance.

Nous identifions les vulnérabilités à corriger en premier grâce à une priorisation automatisée

qui combine les données des vulnérabilités, la threat intelligence et la data science.

Ces fonctionnalités

de priorisation intégrées aux scans garantissent une correction rapide des vulnérabilités les plus

critiques découvertent sur

votre réseau.

Sécurité des données:

Protéger ses données est la première des actions a mettre en pratique pour la

survie de son organisation.

Aprés avoir répondu à la première question « Quelles sont les vulnérabilités de mon SI ?

», il faut absoluement

se pencher sur la question suivante : « Que vais-je faire une fois que je suis attaqué ?

». Gardez toujours à l"esprit

que si un hacker désir s'introduire dans votre réseau, il le fera ; ceci n'est qu'une question de

temps.

La résilience de votre système dépendra des mesures prisent en amont pour la protection de vos

données.

Nous vous proposons de faire un état des lieux des moyens utilisés pour protéger les données de

votre entreprise et de vos clients.

Note : Vous pouvez consultez notre aide juridique sur les RGPD pour vérifier votre conformité

légale.

Sécurité physique:

« L'attaque coup de pied court » est sûrement l'attaque la plus

efficace et la plus rapide pour

pénétrer un système. Lorsque nous entendons attaque informatique, nous immaginons le plus souvent

une attaque réseau via internet.

Les systèmes automatisés de défense pour empêcher de pénétrer sur un réseau via internet se

faisant de plus en plus pointus,

certains hackers professionnels n'hésitent pas à se déplacer dans les entreprises pour s'introduire

sur un poste de

travail, voir dans la salle serveur.

Il existe des centaines d'astuces pour s'introduir

physiquement dans votre organisation et

y déposer un virus informatique.

Vos équipes ont-elles étés formées à ce type d'intrusion ? Vos locaux sont-ils sûrs et protégés

contre ces attaques ?

Nous pouvons, dans ce cadre, effectuer une évaluation physique de l'architecture

de votre réseau, des bâtiments et de vos installations, afin que vous puissiez en corriger les

failles.

Emission du rapport d'expertise :

Toute intervention de notre part se cloture par un rapport d'expertise

extrêmement détaillé :

➔ une liste complète des vulnérabilités priorisées poste par poste

➔ un détail des vulnérabilités par poste

➔ un détail des vulnérabilités par plugIn et assets

➔ les points de conformité et de non-conformité CVSS et CVE

➔ les rémédiations aux vulnérabilités

➔ résumé des vulnérabilités par poste

➔ résumé complet des comptes connus et inconnus

➔ résumé complet les composants systèmes et logiciels exploitables

![]()

![]()